Cybersecurity-onderzoekers hebben een geheel nieuwe aanvalsvector ontdekt waarmee kwaadwillenden de Log4Shell-kwetsbaarheid op servers lokaal kunnen misbruiken met behulp van een JavaScript WebSocket-verbinding.

“De nieuw ontdekte aanvalsvector betekent dat iedereen met een kwetsbare Log4j-versie op hun lokale privénetwerk of computer op een website kan surfen en mogelijk tot de kwetsbaarheid kan leiden”, zegt Matthew Warner, Chief Technology Officer van Blumira. Hij zei. “Op dit moment is er geen bewijs van een actieve exploit. Deze router vergroot het aanvalsoppervlak aanzienlijk en kan van invloed zijn op services die zelfs als localhost worden uitgevoerd en die niet zijn blootgesteld aan een netwerk.”

web-sockets Tweerichtingscommunicatie toestaan tussen een webbrowser (of een andere clienttoepassing) en een server, in tegenstelling tot HTTP, wat een eenrichtingsverkeer is waarbij de client het verzoek verzendt en de server het antwoord verzendt.

Hoewel het probleem kan worden opgelost door alle lokale en internetgerichte ontwikkelomgevingen bij te werken naar Log4j 2.16.0, is Apache vrijdag uitgebracht. Versie 2.17.0, die een Denial of Service (DoS)-kwetsbaarheid aanpakt die is getraceerd als CVE-2021-45105 (CVSS-score: 7,5), waardoor het de derde Log 4j2-fout is die verschijnt na CVE-2021-45046 En CVE-2021-44228.

De volledige lijst met defecten die tot nu toe zijn ontdekt in het logboekregistratiekader nadat de oorspronkelijke fout bij het uitvoeren van de externe code was gedetecteerd, is als volgt:

- CVE-2021-44228 (CVSS-score: 10.0) – Kwetsbaarheid voor uitvoering van externe code die van invloed is op Log4j-versies 2.0-beta9 tot 2.14.1 (opgelost in 2.15.0)

- CVE-2021-45046 (CVSS-score: 9.0) – Informatielek en kwetsbaarheid voor uitvoering van externe code die van invloed is op Log4j-versies 2.0-beta9 tot 2.15.0, behalve 2.12.2 (opgelost in versie 2.16.0)

- CVE-2021-45105 (CVSS-score: 7,5) – Denial of service-kwetsbaarheid die van invloed is op Log4j-versies 2.0-beta9 tot 2.16.0 (opgelost in versie 2.17.0)

- CVE-2021-4104 (CVSS-score: 8.1) – Onbetrouwbaar deserialisatie-defect van invloed op Log4j versie 1.2 (geen oplossing beschikbaar; upgrade naar versie 2.17.0)

“Het zou ons niet moeten verbazen als we extra beveiligingsproblemen in Log4j ontdekken, gezien de extra aandacht voor de bibliotheek”, zegt Jake Williams, Chief Technology Officer en medeoprichter van BreachQuest, een bedrijf voor incidentrespons. Net als Log4j, is deze zomer het origineel nachtmerrie afdrukken Het detecteren van de kwetsbaarheden leidde tot de ontdekking van een aantal extra verschillende kwetsbaarheden. De ontdekking van aanvullende beveiligingsproblemen in Log4j zou geen reden tot bezorgdheid moeten geven over de beveiliging van log4j zelf. Log4j is in ieder geval veiliger door de extra aandacht die onderzoekers besteden.”

De nieuwste ontwikkeling komt doordat een aantal bedreigingsactoren Log4j-kwetsbaarheden hebben verzameld om een verscheidenheid aan aanvallen te lanceren, waaronder ransomware-infecties waarbij de in Rusland gevestigde groep Conti betrokken is en een nieuwe reeks ransomware genaamd Khonsari. Bovendien opende de kwetsbaarheid voor het uitvoeren van externe code in Log4j ook de deur naar een derde keten van ransomware die bekend staat als TellYouThePass en die wordt gebruikt bij aanvallen op Windows- en Linux-machines, volgens onderzoekers van Singapore En gesponsord door Intel.

Bitdefender Honeypots Signaal Actieve Log4Shell 0-daagse aanvallen in uitvoering

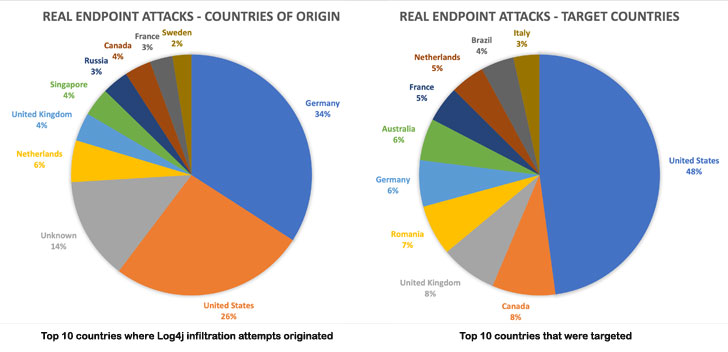

De alomtegenwoordige en gemakkelijk te misbruiken kwetsbaarheid, samen met het voortbrengen van tot 60 verschillende varianten, biedt een ideale kans voor tegenstanders, waarbij het Roemeense cyberbeveiligingsbedrijf Bitdefender aangeeft dat meer dan 50% van de aanvallen gebruik maakt van Tor’s anonimiseringsservice om de waarheid te verbergen . oorsprong.

“Met andere woorden, aanvallers die Log4j exploiteren, richten hun aanvallen via apparaten die dichter bij hun beoogde doelen liggen, en alleen omdat we landen die over het algemeen worden geassocieerd met cyberbeveiligingsbedreigingen niet bovenaan de lijst zien staan, betekent niet dat de aanvallen niet komen daar vandaan”, zegt Martin Zucik, directeur technologische oplossingen bij Bitdefender, Hij zei.

Volgens telemetriegegevens verzameld tussen 11 december en 15 december, waren alleen Duitsland en de Verenigde Staten verantwoordelijk voor 60% van alle uitbuitingspogingen. De meest voorkomende aanvalsdoelen tijdens de observatieperiode waren de Verenigde Staten, Canada, het Verenigd Koninkrijk, Roemenië, Duitsland, Australië, Frankrijk, Nederland, Brazilië en Italië.

Google: meer dan 35.000 Java-pakketten getroffen door Log4j Flaw

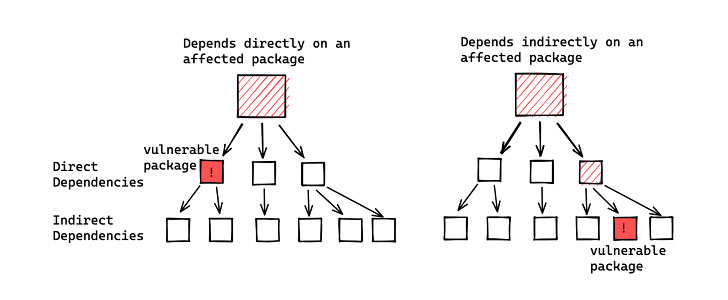

De ontwikkeling valt ook samen met analyse door het Open Source Insights-team van Google, waaruit bleek dat ongeveer 35.863 Java-pakketten – die meer dan 8% van de Maven Central-repository vertegenwoordigen – kwetsbare versies van de Apache Log4j-bibliotheek gebruiken. Van de getroffen artefacten zijn slechts ongeveer 7.000 pakketten rechtstreeks gebaseerd op Log4j.

“Het onvermogen van de gebruiker om afhankelijkheden en tijdelijke afhankelijkheden te zien, maakte het patchen moeilijk; het maakte het ook moeilijk om de volledige explosieradius van deze kwetsbaarheid te bepalen”, James Whittier en Nikki Ringland van Google Hij zei. Maar aan de positieve kant waren 2620 van de getroffen pakketten al minder dan een week na detectie gerepareerd.

“Het zal waarschijnlijk enige tijd duren voordat we de volledige implicaties van de log4j-kwetsbaarheid begrijpen, maar alleen omdat het in veel software is ingebouwd”, zei Williams. “Dit heeft niets te maken met de malware van de dreigingsactor. Het heeft te maken met de moeilijkheid om de talloze plaatsen in de bibliotheek te vinden. De kwetsbaarheid zelf zal de eerste toegang bieden aan dreigingsactoren die vervolgens privilege-escalatie en laterale verplaatsing zullen uitvoeren – en daar zit het echte gevaar.”

‘Webgeek. Wannabe-denker. Lezer. Freelance reisevangelist. Liefhebber van popcultuur. Gecertificeerde muziekwetenschapper.’