Mirajek/Getty-afbeeldingen

Er is ontdekt dat Google een kwaadaardige advertentie host die zo overtuigend is dat de kans groot is dat enkele van de meest beveiligingsbewuste gebruikers die ze zijn tegengekomen, voor de gek worden gehouden.

Malware

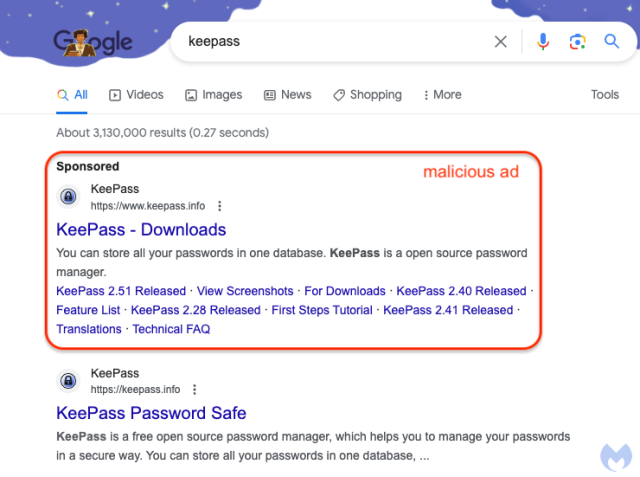

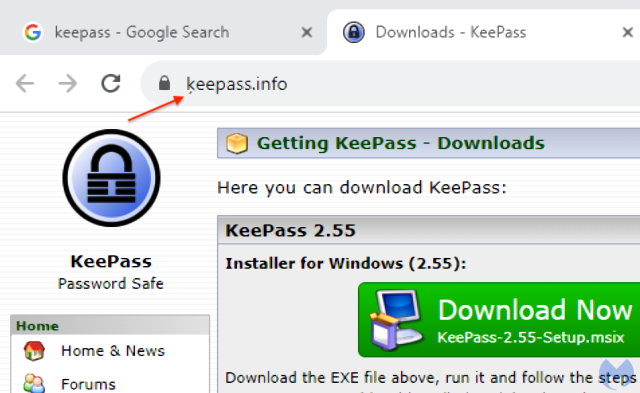

Als je naar de advertentie kijkt, die is vermomd als promotie voor de open source wachtwoordbeheerder Keepass, kun je niet weten dat deze nep is. Het staat tenslotte op Google, dat beweert de advertenties die het bevat te controleren. Om de truc overtuigender te maken, zal het klikken erop leiden naar ķeepass[.]Informatie die er bij weergave in de adresbalk uitziet De echte Keepass-website.

Malware

Een nauwere link op de link laat echter zien dat de site Nee Echt. In feite, ķeepass[.]De informatie – tenminste als deze in de adresbalk verschijnt – is slechts een gecodeerde manier om naar xn--eepass-vbb te verwijzen[.]info, die een familie van malware blijkt te pushen die wordt bijgehouden als FakeBat. Het combineren van een advertentie op Google met een website die een vrijwel identieke URL heeft, zorgt voor een bijna perfecte storm van misleiding.

“Gebruikers worden eerst misleid via een Google-advertentie die volledig legitiem lijkt, en dan opnieuw via een vergelijkbaar domein”, schreef Jerome Segura, hoofd van de dreigingsinformatie bij beveiligingsbedrijf Malwarebytes, in een artikel. Na woensdag Daarmee kwam de fraude aan het licht.

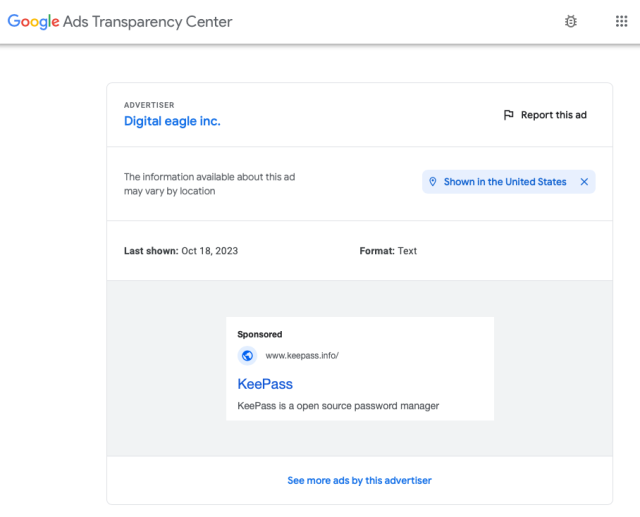

Uit informatie die beschikbaar is via het Ad Transparency Center van Google blijkt dat de advertenties sinds zaterdag zijn weergegeven en voor het laatst op woensdag zijn verschenen. De advertenties zijn betaald door een bedrijf genaamd Digital Eagle, waarvan de transparantiepagina zegt dat het een adverteerder is wiens identiteit is geverifieerd door Google.

Malware

Vertegenwoordigers van Google reageerden niet onmiddellijk op een e-mail die uren later werd verzonden. In het verleden heeft het bedrijf gezegd dat het frauduleuze advertenties onmiddellijk en zo snel mogelijk verwijdert nadat deze zijn gemeld.

De goochelarij die de frauduleuze site xn--eepass-vbb mogelijk maakte[.]Informatie die als ķeepass moet verschijnen[.]De informatie is een coderingssysteem dat bekend staat als com.punycode. Hiermee kunnen Unicode-tekens worden weergegeven in standaard ASCII-tekst. Als je goed kijkt, kun je gemakkelijk het kleine komma-achtige getal net onder de letter k zien. Wanneer dit nummer in de adresbalk verschijnt, is het ook gemakkelijk om het te missen, vooral als de URL wordt ondersteund door een geldig TLS-certificaat, zoals hier het geval is.

Het gebruik van Punycode-verbeterende malware kent een lange geschiedenis. Twee jaar geleden gebruikten oplichters Google-advertenties om mensen naar een site te leiden die vrijwel identiek leek aan Brave.com, maar in werkelijkheid een andere kwaadaardige site was die een valse en kwaadaardige versie van de browser verspreidde. De Punycode-technologie kreeg voor het eerst brede aandacht in 2017, toen een ontwikkelaar van webapplicaties een proof-of-concept-site creëerde, vermomd als apple.com.

Er bestaat geen onfeilbare manier om kwaadaardige Google-advertenties of URL’s te detecteren die zijn gecodeerd met Punycode. Post ķeepass[.]Informatie in alle vijf de grote browsers leidt naar de frauduleuze site. Bij twijfel kunnen mensen een nieuw tabblad in de browser openen en handmatig de URL intypen, maar dit is niet altijd mogelijk als deze lang is. Een andere optie is om het TLS-certificaat te controleren om er zeker van te zijn dat het bij de site hoort die in de adresbalk wordt weergegeven.

‘Reader. Furious humble travel enthusiast. Extreme food scientist. Writer. Communicator.’